Tiempo estimado de lectura: 1 min

En este artículo

Buenas prácticas de seguridad

- Si accede a su servidor mediante RDP, puede configurar que todo inicio de sesión sea rechazado si no es realizado mediante el propio cliente de Remote Access (fichero .connect). Para ello, abra AdminTool > Sesiones > Permisos > Restricciones para clientes RDP estándar y marque “Denegar acceso”.

- Si su Remote Access es una edición Web o superior, puede forzar el acceso exclusivo mediante esa vía y evitar así el uso del RDP (más inseguro). Para ello, lo mejor es deshabilitar la redirección interna entre los puertos HTTP/HTTPS y el puerto RDP. De este modo, los puertos HTTP/HTTPS no aceptarán conexiones RDP:

- En el servidor, realice el siguiente ajuste: AdminTool > Avanzado > Seguridad > Desactivar el reenvío de peticiones RDP > Sí

- Reinicie el servidor web desde la pestaña Inicio de la AdminTool para aplicar el cambio.

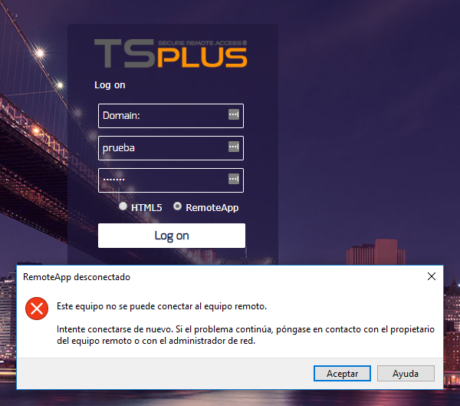

NOTA: Hacer esto impedirá la conexión a través del plugin RemoteApp:

- Cambie el puerto RDP predeterminado de escucha. Para ello abra la AdminTool y, en la pestaña Inicio, pulse el botón “editar”:

- Active el complemento 2FA de autenticación en dos factores de TSplus. Recomendamos la lectura de nuestra guía de uso.

- Instale el complemento de seguridad TSplus Advanced Security. Más información aquí.

- Establezca una política de contraseñas seguras.

- Utilice una VPN, que aunque puede limitar el ancho de banda de la conexión, añade una capa de seguridad a todas las conexiones.

- E imprescindible: Realice una política adecuada de copias de seguridad, almacenándolas de forma que no puedan ser accesibles por ningún usuario del servidor TSplus. De esta forma, estarán fuera de la acción de un ransomware.

Views: 2843